Hãng bảo mật Trend Micro đã phát hiện ra bản cập nhật PastPOS mới lạm dụng cơ chế của Windows Mailslots để trộm cắp dữ liệu POS.

Sau những phát hiện ban đầu trước đó, Trend Micro tiếp tục phân tích và đến nay phát hiện thêm bản cập nhật mới lạm dụng cơ chế của Windows Mailslots để lưu trữ dữ liệu trước khi rò rỉ từ hệ thống bị nhiễm.

FastPOS cập nhật hàng năm

Phân tích các phần mềm độc hại cho thấy, chủng phần mềm độc hại POS mới đang tập trung vào tốc độ nhanh và hoạt động lén lút, một cách tiếp cận phổ biến của nhiều phần mềm độc hại trên thị trường hiện nay.

Hơn nữa, các nhà điều hành FastPOS cập nhật phần mềm độc hại của mình vào mỗi tháng 9, chỉ trong thời gian nghỉ lễ. Hãng bảo mật Trend Micro đã công bố chi tiết mới trên phiên bản FastPOS cập nhật vào tháng 9 vừa qua.

FastPOS lây nhiễm trên Windows 32-bit và 64-bit

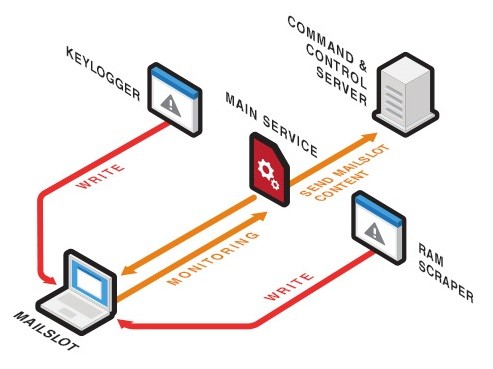

Theo nghiên cứu, phần mềm độc hại này có khả năng lây nhiễm máy tính Windows cả 32-bit và 64-bit. FastPOS sử dụng hai module chính (bộ nhớ scrapper và keylogger), và đã thay đổi cách hoạt động ở mức độ hệ điều hành. Các phiên bản FastPOS trước đây vận hành từ một quy trình khép kín, trong khi ở các phiên bản mới cập nhật này các module chính và phụ hoạt động trên khắp các quá trình điều hành khác nhau, làm cho chúng khó bị loại bỏ.

Trong thực tế, Trend Micro cho biết việc phát hiện các liên kết HTTP mà qua đó các phần mềm độc hại ăn cắp dữ liệu thẻ tín dụng từ máy tính là khá dễ dàng vì dữ liệu không được mã hóa.

FastPOS lạm dụng Windows Mailslots

Nhưng sự thay đổi nổi bật nhất trong phiên bản mới này là FastPOS lưu trữ dữ liệu thu thập được trước khi gửi nó đến máy chủ C & C của nó. Cũng giống như các phiên bản vừa qua, phần mềm độc hại lưu tất cả dữ liệu trong bộ nhớ của máy tính (RAM) để tránh tạo ra các tập tin địa phương. Điều này đã và đang là một tính năng kế hoạch vì phần mềm độc hại không bao giờ có ý định giữ thông tin bị đánh cắp quá lâu.

Điều này có nghĩa là phiên bản gần đây đã lạm dụng một cơ chế của Windows được gọi là Mailslots, một dạng tập tin tạm thời chỉ cư trú trong bộ nhớ RAM của máy tính, được sử dụng để lưu trữ thông tin liên lạc liên quá trình (IPC).

Kể từ khi module FastPOS thâm nhập sâu vào các quá trình như explorer.exe và services.exe nó có thể dễ dàng truy cập để tạo Mailslots và lưu trữ dữ liệu bị đánh cắp.

FastPOS nhắm mục tiêu các doanh nghiệp nhỏ

Một phần mềm độc hại POS khác gọi là LogPOS cũng lạm dụng Mailslots để ăn cắp dữ liệu mà nó thu thập từ các phần mềm POS. Cửa sổ Mailslots phù hợp hoàn hảo với chế độ mặc định FastPOS hoạt động, đặc biệt có thể rò rỉ dữ liệu ngay khi người dùng nhấn phím Enter trên bàn phím hoặc cà thẻ thông qua một thiết bị điểm cuối POS.

“FastPOS đang khôg ngừng cập nhật và phát triển để nhắm mục tiêu các doanh nghiệp có hệ thống an ninh mạng tương đối thấp, vì vậy các tổ chức cần thắt chặt vấn đề bảo mật an ninh mạng, sử dụng phần mềm bảo mật để phát hiện và ngăn chặn mọi phần mềm độc hại”, nhóm nghiên cứu Trend Micro khuyến cáo.

NHƯ QUỲNH