Trend Micro vừa thông báo về việc phát hiện phần mềm độc hại FakeBank hiện đang tấn công khắp các ngân hàng tại Nga. Phần mềm độc hại này có thể đánh cắp toàn bộ thông tin của các khách hàng sử dụng dịch vụ ngân hàng trực tuyến và đánh cắp toàn bộ tiền trong tài khoản mà không hề bị phát hiện.

Vào năm ngoái, Trend Micro đã tìm thấy phần mềm độc hại từ Fanta SDK tấn công vào các dữ liệu khách hàng tại ngân hàng Nga Sberbank. Và giờ đây, một phần mềm độc hại tương tự lại tiếp tục được phát hiện với mục tiêu mở rộng ra nhiều ngân hàng tại Nga. Những phần mềm độc hại này được gọi chung là FakeBank.

Cho đến nay, Trend Micro đã phát hiện hàng ngàn phần mềm độc hại thuộc nhóm phần mềm độc hại này. Không chỉ Sberbank, các ngân hàng khác của Nga như Letobank và VTB24 đều là mục tiêu công kích của các phần mềm độc hại FakeBank. Phần lớn chúng được gửi dưới dạng các SMS/MMS để thu hút người dùng tải xuống.

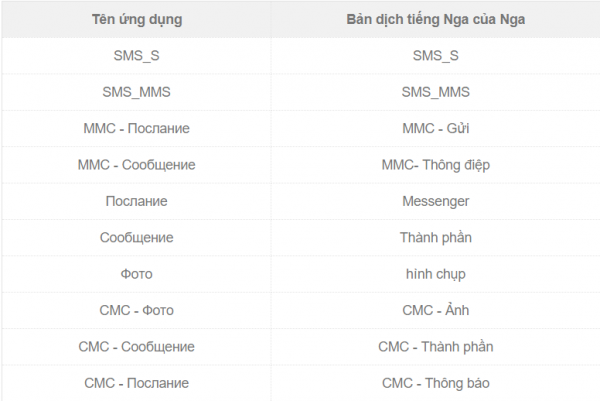

Tên các phần mềm độc hại tấn công vào ngân hàng tại Nga.

Tên các phần mềm độc hại tấn công vào ngân hàng tại Nga.

Cơ chế hoạt động của FakeBank

Trên thực tế, hệ thống quản lý việc chặn SMS quảng cáo bị tấn công khiến các thư quảng cáo này gửi liên tục cho người dùng. Phần mềm độc hại này sẽ yêu cầu người dùng tải xuống phần mềm để chặn SMS/MMS làm phiền. Sau đó, tin tặc sẽ xâm nhập và đánh cắp tiền từ người dùng bị nhiễm phần mềm độc hại bằng hệ thống ngân hàng di động của họ. Các phần mềm độc hại này đã lan rộng toàn nước Nga và ảnh hưởng đến những quốc gia nói tiếng Nga khác.

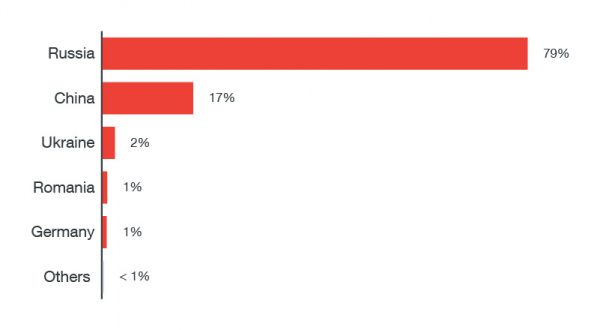

Biểu đồ các quốc gia xuất hiện phần mềm độc hại FakeBank.

Biểu đồ các quốc gia xuất hiện phần mềm độc hại FakeBank.

Chặn SMS sẽ dẫn đến mất tiền trong tài khoản

Phần mềm độc hại này sẽ kiểm soát chức năng đóng mở mạng của thiết bị và âm thầm kết nối với Internet. Điều này có nghĩa là nó có thể gửi thông tin tới máy chủ C&C mà người dùng không hề hay biết. Nó sẽ tự động thoát mà không thực hiện bất kì hành động nguy hiểm nào nếu trên thiết bị có cài đặt phần mềm bảo mật. Đây là điều khiến phần mềm độc hại này vẫn chưa bị phát hiện.

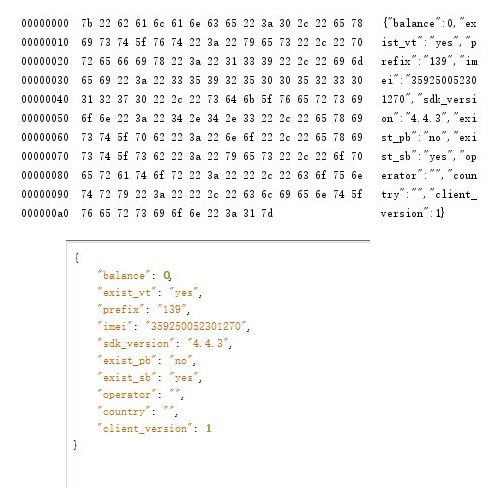

Các ứng dụng độc hại được tải xuống thu thập thông tin số dư từ tài khoản ngân hàng liên kết với số điện thoại.

Các ứng dụng độc hại được tải xuống thu thập thông tin số dư từ tài khoản ngân hàng liên kết với số điện thoại.

Phần mềm độc hại cũng đánh cắp thông tin của thiết bị và tải nó về máy chủ C&C. Các dữ liệu cá nhân được thu thập bao gồm số điện thoại cùa người dùng, danh sách ứng dụng ngân hàng được cài đặt, số dư trên bất kỳ tài khoản ngân hàng được liên kết nào, và thậm chí là cả thông tin về vị trí người dùng.

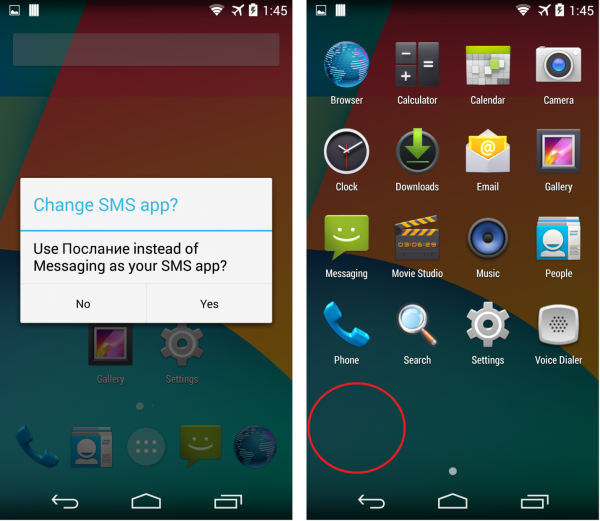

Để đảm bảo sự thành công khi tấn công vào thiết bị, phần mềm độc hại này sẽ cấm người dùng mở cài đặt thiết bị để ngăn chặn việc gỡ cài đặt. Trend Micro cũng phát hiện một số mẫu phần mềm yêu cầu quyền quản trị viên từ người dùng, đều này cho phép phần mềm độc hại truy cập vào thiết bị. Các phần mềm độc hại thay thế chương trình quản lý SMS mặc định bằng chính nó và ẩn biểu tượng đi. Với cách này, phần mềm độc hại sẽ nhận tất cả các tin nhắn và phân tích chúng, thậm chí xóa các tin nhắn hệ thống. Điều này có nghĩa là bất kỳ xác minh hoặc truy vấn nào từ ngân hàng cho người dùng đều có thể bị chặn và xóa. Nó thậm chí có thể gọi một số điện thoại được chỉ định, gửi SMS và đánh cắp các bản ghi cuộc gọi cũng như danh sách liên lạc.

Phần mềm độc hại cài đặt và thay thế ứng dụng SMS thông thường trên thiết bị.

Phần mềm độc hại cài đặt và thay thế ứng dụng SMS thông thường trên thiết bị.

Điều nguy hiểm nhất là tất cả tin nhắn thông báo tiền bị chuyển khoản tới điện thoại đều bị chặn. Bên cạnh đó, toàn bộ thông tin tài khoản ngân hàng của người dùng sẽ bị đánh cắp. Phầm mềm độc hại thiết lập lại toàn bộ thông tin mật khẩu tài khoản ngân hàng thông qua nhận SMS chứa mã bảo mật từ ngân hàng và bắt đầu thực hiện chuyển tiền.

FakeBank cũng ngăn người dùng mở ứng dụng hợp pháp của ngân hàng mục tiêu để chặn bất kỳ sửa đổi số điện thoại hoặc số thẻ ngân hàng. Trend Micro cho rằng tin tặc rất quen thuộc với định dạng và quá trình chuyển đổi thư của ngân hàng, bởi tất cả các thông báo SMS thanh toán đều được lưu và ghi lại bởi máy chủ C&C.

Viện Tiêu chuẩn và Kỹ thuật quốc gia Hoa Kỳ (NIST) đã cảnh báo các mối nguy hiểm bằng việc sử dụng phương pháp xác thực hai yếu tố. Người dùng thiết bị di động nên chọn các phương tiện xác thực khác được cung cấp từ các ứng dụng và dịch vụ mà họ sử dụng.

Nguy hiểm đến từ các payload ẩn

Một trong những điểm đáng chú ý của phần mềm độc hại này là cách nó ẩn các payload. Phần mềm độc hại sử dụng các biện pháp khác nhau để khiến người dùng khó phòng bị và khó bị phát hiện bởi các giải pháp bảo mật.

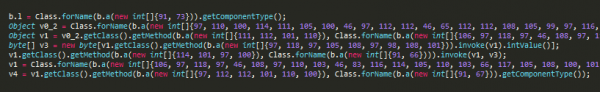

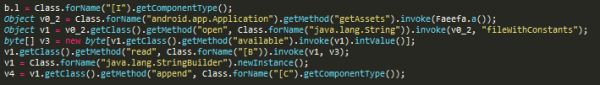

Phần mềm độc hại này đã sử dụng ba phương pháp khác nhau để hỗ trợ các payload nguy hiểm. Phương pháp đa tầng này cực kì phức tạp được tin tặc sử dụng để tránh bị phát hiện.

Lớp đầu tiên của phần mềm độc hại là một vỏ bọc thông thường, đây là kỹ thuật hay được sử dụng. Thực tế có một số công cụ mã nguồn mở hoặc dịch vụ cung cấp vỏ bọc cho APK. Nhưng nó cũng dễ bị nghịch đảo. Một bộ nhớ đơn tiêu chuẩn sẽ cho phép tin tặc có được mã nguồn thực sự.

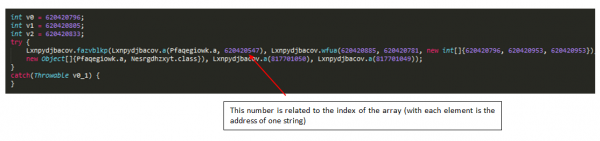

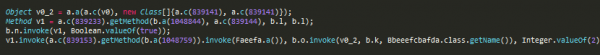

Trong lớp tiếp theo, tin tặc sử dụng kỹ thuật phản chiếu để gọi lên tất cả cuộc gọi hệ thống. Đây chỉ là một thủ thuật để khiến cho mã khó hiểu hơn. Phần mềm độc hại cũng mã hóa tất cả các chuỗi của nó, bao gồm tên lớp và các chức năng, nối chúng lại như một tệp tin trong thư mực cố định. Tin tặc thường sử dụng các phương pháp mã hóa tiêu chuẩn như (DES / BASE64) hoặc một bit đơn giản. Phần mềm độc hại sử dụng giải mã thời gian để tìm chuỗi cụ thể. Nó định vị chính xác chuỗi thông qua một mục cho các hàm cụ thể mà tham chiếu đến một tệp tin mật mã trong thư mục cố định.

Tin tặc sử dụng phương pháp được thử nghiệm rất kĩ để khiến mọi thứ trở nên phức tạp hơn.

Tin tặc sử dụng phương pháp được thử nghiệm rất kĩ để khiến mọi thứ trở nên phức tạp hơn.

Toàn bộ quy trình được mô tả ở trên được chạy trên tệp .SO. Điều này có nghĩa là mã này linh hoạt hơn nhiều so với tưởng tượng. Khi các ứng dụng phần mềm độc hại tải một tệp tin .S, nó sẽ giải mã và tạo ra các chuỗi trong bộ nhớ. Mặc dù kỹ thuật đầu tiên có thể được giải quyết dễ dàng, nhưng tiếp đó là những phương pháp cực kỳ khó hiểu. Trend Micro cho biết tin tặc đã phải thử nghiệm rất nhiều cách khác nhau để vượt mặt được các phần mềm bảo mật.

Địa chỉ máy chủ C&C

Phần mềm độc hại này đã đăng ký nhiều tên miền C&C khác nhau, một số trong đó vẫn còn hoạt động. Các tên miền này có địa chỉ IP chung là 195.22.126.81 và 195.22.126.160 thuộc khu ực Warmia-Masuria, Ba Lan. Các địa chỉ IP khác là 185.110.132.0 và 185.110.132.255 được đặt tại Nga.

Các địa chỉ C&C này có cùng định dạng: hxxp: // [domain] / [random str]/index.php.

Dựa trên các thông tin Whois cho tên miền C&C, Trend Micro nhận thấy rằng hầu hết đều được đăng ký theo cùng một công ty. Công ty còn kết nối với các tên miền gian lận khác, và đã bị nhiều chuyên gia khác phát hiện. Công ty này đã đăng ký thiết lập bảo vệ sự riêng tư với các tên miền gian lận.

Người dùng nên thận trọng khi tải xuống các ứng dụng từ các nguồn không đáng tin cậy. Các thiết bị nên được thiết lập và cài đặt các biện pháp bảo mật để giảm thiểu rủi ro từ phần mềm độc hại. Trend Micro Mobile Security Personal Edition có thể phát hiện tất cả các mối đe dọa liên quan tới cuộc tấn công này. Mobile App Reputation Service (MARs) từ Trend Micro có thể ngăn chặn các cuộc tấn công của tin tặc bằng việc sử dụng công nghệ Sandbox và máy học hàng đầu. Nó có thể bảo vệ người dùng chống lại phần mềm độc hại, khai thác lỗ hổng zero-day và việc rò rỉ thông tin.