Quản lý mật khẩu là một khía cạnh quan trọng của bảo mật trực tuyến và với các vi phạm bảo mật gần đây liên quan đến LastPass và Norton Password Manager, nhiều người đang chuyển sang các giải pháp được lưu trữ cục bộ như KeePass. Nhưng KeePass có thực sự an toàn như chúng ta từng nghĩ?

Những phát hiện gần đây đã phát hiện ra một lỗ hổng tiềm ẩn trong trình quản lý mật khẩu mã nguồn mở, miễn phí và phổ biến có thể cho phép kẻ tấn công truy cập vào tất cả các mật khẩu được lưu trữ cục bộ của bạn bằng một công cụ cơ bản như Notepad. Người tạo ra KeePass vẫn chưa bình luận về vấn đề này, nhưng nó vẫn là một nguyên nhân gây lo ngại cho những người coi trọng tính bảo mật của thông tin mật khẩu của họ.

KeePass được biết đến với mức độ tùy chỉnh cao, đạt được thông qua hệ thống kích hoạt, điều kiện và hành động. Mặc dù tùy chỉnh này mang lại lợi ích cho người dùng, nhưng nó cũng mở ra cơ hội cho những rủi ro bảo mật tiềm ẩn. Trình kích hoạt trong KeePass có thể thực thi các dòng lệnh hoặc khởi chạy URL, điều mà tin tặc rất mong muốn.

KeePass được biết đến với mức độ tùy chỉnh cao, đạt được thông qua hệ thống kích hoạt, điều kiện và hành động. Mặc dù tùy chỉnh này mang lại lợi ích cho người dùng, nhưng nó cũng mở ra cơ hội cho những rủi ro bảo mật tiềm ẩn. Trình kích hoạt trong KeePass có thể thực thi các dòng lệnh hoặc khởi chạy URL, điều mà tin tặc rất mong muốn.

Tuy nhiên, điều quan trọng cần lưu ý là KeePass vẫn cung cấp một số tính năng bảo mật nâng cao, bao gồm mã hóa mạnh và khả năng khóa cơ sở dữ liệu bằng mật khẩu chính. Việc cân nhắc các rủi ro và lợi ích tiềm ẩn cũng như đưa ra quyết định sáng suốt về giải pháp quản lý mật khẩu của mỗi cá nhân là tùy thuộc vào mỗi cá nhân.

Lỗ hổng KeePass: Cách giữ mật khẩu của bạn an toàn”

Trong thế giới số có nhịp độ nhanh ngày nay, việc giữ an toàn cho mật khẩu đã trở thành một nhiệm vụ thiết yếu. Một trong những trình quản lý mật khẩu phổ biến, KeePass, được biết đến với các tùy chọn tùy chỉnh và lưu trữ cục bộ. Tuy nhiên, một báo cáo mới đây của chuyên gia bảo mật Alex Hernandez đã làm dấy lên lo ngại về độ an toàn của trình quản lý mật khẩu này. Hernandez đã tiết lộ một cuộc tấn công tiềm ẩn vào hệ thống kích hoạt KeePass có thể trích xuất một phiên bản văn bản thuần túy của tất cả các mật khẩu được lưu trữ trong cơ sở dữ liệu. Viện Tiêu chuẩn và Công nghệ Quốc gia đã xem xét báo cáo một cách nghiêm túc và bổ sung nó vào cơ sở dữ liệu lỗ hổng của họ dưới mã định danh CVE-2023-24055.

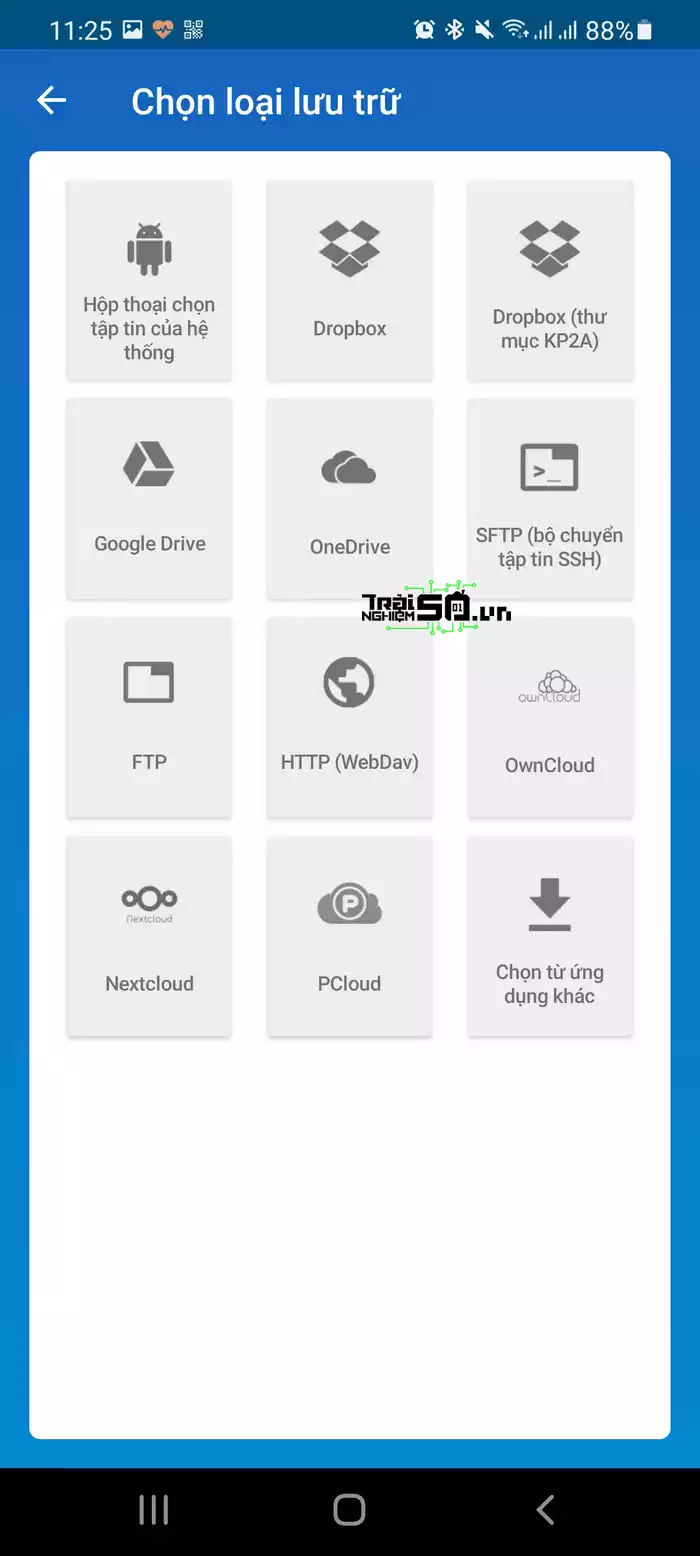

Mặc dù người sáng tạo KeePass, Dominik Reichl đã loại bỏ lỗ hổng nhưng nó đã đặt ra câu hỏi về sự an toàn của trình quản lý mật khẩu. Trong bối cảnh bảo mật ngày nay, phương pháp Zero Trust giả định rằng hệ thống đã bị xâm phạm và nhằm mục đích duy trì bảo mật. Việc sử dụng plug-in của bên thứ ba để đồng bộ hóa khiến KeePass, giống như các trình quản lý mật khẩu dựa trên đám mây, dễ gặp rủi ro bảo mật.

Mặc dù lưu trữ cục bộ có thể mang lại lợi ích, nhưng nó đi kèm với sự đánh đổi. Nếu bạn muốn đồng bộ hóa mật khẩu của mình một cách dễ dàng, bạn sẽ phải tin tưởng tác giả của plugin đồng bộ hóa và tính bảo mật của nhà cung cấp dịch vụ lưu trữ đám mây của bạn. Điều này có nghĩa là mật khẩu của bạn có thể bị lộ nếu plugin hoặc nhà cung cấp dịch vụ lưu trữ đám mây không an toàn.

Nếu bạn vẫn muốn sử dụng KeePass, điều cần thiết là phải thực hiện một số biện pháp phòng ngừa, chẳng hạn như giữ phần mềm chống vi-rút tốt và mật khẩu mạnh cho tài khoản Windows của bạn. Khóa máy tính khi bạn rời khỏi bàn làm việc cũng có thể giúp bảo vệ mật khẩu của bạn.

Tóm lại, lỗ hổng trong KeePass đã cho thấy sự cần thiết phải thận trọng khi sử dụng trình quản lý mật khẩu. Mặc dù trình quản lý mật khẩu cung cấp bộ nhớ cục bộ, nhưng việc đồng bộ hóa dễ dàng phải trả giá bằng rủi ro bảo mật. Điều quan trọng là cân nhắc sự đánh đổi và thực hiện các biện pháp phòng ngừa cần thiết để giữ an toàn cho mật khẩu của bạn.